CASANARE

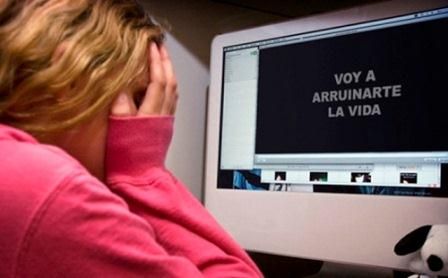

Alerta por virus que graba la pantalla del usuario cuando ve porno, y luego lo extorsiona

El laboratorio de Investigación de ESET, compañía líder en detección proactiva de amenazas informáticas, descubrió una campaña denominada Varenyky que distribuye malware que contiene funcionalidades peligrosas. La misma no solo se utiliza para enviar spam, sino que también puede robar contraseñas y espiar las pantallas de sus víctimas cuando ven contenido sexual en línea.

El primer registro de ESET sobre este bot -programa informático cuya función es realizar tareas automatizadas a través de Internet, los cibercriminales emplean este tipo de software, por ejemplo,para la distribución de correo basura (spam)- se produjo en mayo de 2019, y después de una investigación, la compañía identificó el malware específico utilizado en la distribución del spam. Una de estas campañas de spam está llevando a las personas a una encuesta que redirige a una promoción de smartphones poco creíble, mientras que la otra está llevando adelante una campaña de sextorsión. El spam está dirigido a usuarios de Orange SA, un ISP francés al cual ESET ya notificó sobre este ataque.

“Creemos que el spambot se encuentra en intenso desarrollo, ya que ha cambiado considerablemente desde la primera vez que lo vimos. Como siempre, recomendamos que los usuarios tengan cuidado al abrir archivos adjuntos de fuentes desconocidas y asegurarse de que el sistema y el software de seguridad estén actualizados”, comenta Alexis Dorais-Joncas, investigador líder en el centro de I + D de ESET en Montreal.

Para infectar a sus objetivos, los operadores de Varenyky usan el correo spam con un adjunto de una factura falsa con contenido malicioso. Para abrir el documento se le solicita a la víctima una “verificación humana”, una vez que se siguen estos pasos el spyware ejecuta la carga maliciosa. Varenyky se dirige exclusivamente a usuarios de habla francesa ubicados en Francia. La calidad del lenguaje utilizado para engañar al usuario es muy buena, lo que sugiere que los operadores hablan francés con fluidez.

Después de la infección, Varenyky ejecuta el software Tor que permite la comunicación anónima con su servidor de Comando y Control. A partir de ese momento, la actividad criminal entra en acción. “Comenzará dos ramas: uno que se encarga de enviar spam y otro que puede ejecutar comandos provenientes de su servidor de Comando y Control en la computadora”, dice Dorais-Joncas. “Uno de los aspectos más peligrosos es que busca palabras clave específicas como bitcoin y palabras relacionadas con la pornografía en las aplicaciones que se ejecutan en el sistema de la víctima. Si se encuentran esas palabras, Varenyky comienza a grabar la pantalla de la computadora y luego carga la grabación en el servidor de C&C “, agrega.

Aunque Varenyky tiene la capacidad de grabar un video de la pantalla mientras el usuario de la computadora (no desde la cámara web) probablemente está viendo pornografía, hasta ahora ESET no identificó evidencia de que el operador de malware aproveche ese video. Sin embargo, el pasado 22 de julio se observó a Varenyky iniciar una campaña de sextorsión. Otro dato a destacar es que los ciberdelincuentes utilizan bitcoin para monetizar su ataque.

“Otra funcionalidad notable es que es capaz de robar contraseñas mediante la implementación de una aplicación identificada como potencialmente insegura“, dice Dorais-Joncas. Otros comandos permiten al atacante leer texto o tomar capturas de pantalla.

Los correos electrónicos no deseados enviados por el bot llevan a las víctimas a falsas promociones de teléfonos inteligentes, cuyo único propósito es robar información personal y detalles de tarjetas de crédito. Un solo bot puede enviar hasta 1.500 correos electrónicos por hora.

Fuente: Comunicaciones Frontech Colombia

CASANARE

Ofrecen millonaria recompensa por información de asesinos de mujer taxista en Yopal

CASANARE

Narcóticos Anónimos fortalece su presencia en Yopal, para vivir libre de adicciones

La Alcaldía de Yopal, a través de la Secretaría de Salud Municipal, actuó como puente articulador entre los colectivos ya existentes de Alcohólicos Anónimos y Narcóticos Anónimos, facilitando la consolidación de una nueva alternativa de acompañamiento dirigida a personas que enfrentan el consumo problemático de sustancias psicoactivas.

Esta iniciativa representa una oportunidad valiosa para quienes desean iniciar un proceso de recuperación. Se ofrece un entorno seguro, confidencial y de apoyo emocional, que complementa los tratamientos médicos y terapéuticos en curso.

“Es una opción que acoge a personas que han pasado por procesos de desintoxicación, que aún se encuentran en tratamiento o que viven con sus familias de manera ambulatoria. Está abierta para todos, es de Yopal y para Yopal”, afirmó Camilo Guzmán, referente de Salud Mental del municipio, resaltando el carácter inclusivo y comunitario del proceso.

Además de su papel en la articulación, la Secretaría de Salud Municipal brinda seguimiento y apoyo constante para fortalecer la permanencia de los participantes y asegurar un acompañamiento integral durante su recuperación.

Los encuentros se realizan todos los miércoles, de 5:30 p.m. a 7:00 p.m., en la Casa de la Mujer (Transversal 10 No. 13 – 58). Para más información o acompañamiento, los interesados pueden comunicarse a los números 310 563 15 55 o 312 361 36 98.

La Administración Municipal reafirma su compromiso con el bienestar emocional de la comunidad, impulsando estrategias que promueven la recuperación, la inclusión y una vida libre de adicción.

Fuente: El Diario del Llano – HOLA Casanare

CASANARE

Más de 400 taurameneros atendidos en Brigada Médico-Quirúrgica de GeoPark y la Patrulla Aérea Civil

La compañía GeoPark, en alianza con la Patrulla Aérea Civil Colombiana (PAC) y el apoyo de la Alcaldía de Tauramena y del Hospital Local, llevó a cabo una nueva brigada médico-quirúrgica gratuita en Tauramena, que benefició a más de 400 personas.

Durante esta jornada, que se desarrolló entre el 27 y 28 de junio, se realizaron consultas médicas especializadas en ginecología, oftalmología, pediatría, optometría, ecografía y planificación familiar, además de procedimientos quirúrgicos ambulatorios en diferentes especialidades. En total, participaron más de 40 profesionales de la salud voluntarios, quienes atendieron 475 consultas médicas y realizaron 72 intervenciones quirúrgicas. Como resultado de las atenciones oftalmológicas se están entregando más de 230 gafas con fórmula óptica para un número igual de beneficiarios.

Esta es la sexta ocasión en que GeoPark y la PAC llevan a cabo una brigada médica en Tauramena. De esta manera las entidades consolidan un modelo de atención integral que contribuye a reducir brechas de acceso a la salud para comunidades rurales, especialmente aquellas relacionadas con la distancia y la disponibilidad de especialistas.

“Sabemos que facilitar el acceso a servicios básicos de salud es esencial para contribuir a que nuestras comunidades vecinas tengan mejores condiciones de vida. Por eso, junto a la Patrulla Aérea Civil Colombiana, trabajamos para llevar atención especializada a cientos de personas que la requieren. Agradecemos a todos los voluntarios que hicieron posible esta jornada, a la Alcaldía de Tauramena y al Hospital Local por su colaboración, y a la Patrulla por ser un aliado clave en esta misión de llevar salud y bienestar al territorio”, señaló Aníbal Fernández de Soto, director de Naturaleza y Vecinos de GeoPark.

Por su parte, Pamela Estrada, directora general de la Patrulla Aérea Civil Colombiana, resaltó: “Junto a GeoPark estamos llevando atenciones y servicios de calidad a quienes más lo necesitan. Este tipo de jornadas nos llevan a transformar vidas, ofrecer servicios médicos de calidad y reducir barreras para garantizar que la población en territorios apartados pueda acceder a una atención digna y oportuna”.

Con esta nueva brigada, GeoPark reafirma su compromiso con el desarrollo sostenible y la inversión social de alto impacto en los territorios donde opera, a través de iniciativas que mejoran la calidad de vida de sus comunidades vecinas.

Fuente: El Diario del Llano – HOLA Casanare

-

CASANARE20 horas ago

CASANARE20 horas agoOfrecen millonaria recompensa por información de asesinos de mujer taxista en Yopal

-

CASANARE23 horas ago

CASANARE23 horas agoMás de 400 taurameneros atendidos en Brigada Médico-Quirúrgica de GeoPark y la Patrulla Aérea Civil

-

CASANARE22 horas ago

CASANARE22 horas agoNarcóticos Anónimos fortalece su presencia en Yopal, para vivir libre de adicciones